Nell’era digitale, le minacce informatiche via email sono in continua evoluzione, diventando sempre più complesse e sofisticate.

La comprensione di queste minacce è cruciale per proteggere i dati e le comunicazioni aziendali. In questo articolo, esploreremo le 13 principali tipologie di minacce via email, ordinate dalla meno complessa alla più complessa, per aiutarti a difendere al meglio la tua azienda.

Indice

1. Spam

Lo spam rappresenta la forma più diffusa e meno complessa di minaccia via email.

Consiste in email non richieste che di solito promuovono prodotti, servizi o contenuti di dubbia provenienza.

Questi invii possono riempire rapidamente le caselle di posta degli utenti, riducendo la produttività e aumentando il rischio di perdere messaggi importanti.

Gli spammer utilizzano tecniche automatizzate per inviare massivamente email a milioni di destinatari, spesso senza il loro consenso. Nonostante siano facilmente identificabili grazie ai filtri antispam, lo spam rappresenta comunque un problema persistente.

L’origine dello spam risale agli albori di internet, ma è diventato particolarmente problematico con la diffusione delle email commerciali. Le leggi antispam, come il CAN-SPAM Act negli Stati Uniti e il GDPR in Europa, hanno cercato di limitare questa pratica obbligando le aziende a ottenere il consenso dei destinatari prima di inviare email promozionali. Tuttavia, molti spammer operano al di fuori della giurisdizione di queste leggi, rendendo difficile l’applicazione delle stesse.

Oltre al fastidio causato, lo spam può anche essere un vettore per altre minacce. Ad esempio, può contenere link a siti web malevoli o allegati infetti da malware. È quindi essenziale per le aziende implementare filtri antispam robusti e educare i dipendenti a non aprire email sospette. Utilizzare software di sicurezza aggiornato e attivare funzionalità di autenticazione a due fattori (2FA) può ulteriormente ridurre il rischio associato allo spam.

Un altro approccio per mitigare lo spam è l’uso di servizi di email filtering basati sul cloud, che possono analizzare e bloccare le email sospette prima che raggiungano la casella di posta dell’utente.

Inoltre, è importante mantenere aggiornati i database di filtri antispam, poiché gli spammer evolvono continuamente le loro tecniche per eludere le misure di sicurezza.

2. Malware

Il malware, abbreviazione di “malicious software” (software malevolo), è una delle minacce più insidiose trasmesse via email.

Questo tipo di attacco coinvolge l’invio di email contenenti allegati infetti o link che, una volta cliccati, scaricano e installano software dannoso sul dispositivo dell’utente.

Il malware può assumere diverse forme, tra cui virus, trojan, ransomware e spyware. Ciascuna di queste categorie ha obiettivi specifici, come rubare informazioni, danneggiare dati o permettere agli attaccanti di prendere il controllo del sistema.

Il malware via email è particolarmente pericoloso perché spesso sfrutta la fiducia dell’utente. Gli attaccanti possono camuffare le loro email per farle sembrare provenienti da fonti legittime, come colleghi, amici o aziende affidabili.

Ad esempio, un’email può sembrare un’aggiornamento di sicurezza da un fornitore di software, inducendo l’utente a scaricare un allegato infetto. Una volta installato, il malware può operare in background, spesso senza che l’utente ne sia consapevole.

La prevenzione contro il malware richiede una combinazione di misure tecniche e comportamentali. Dal punto di vista tecnico, è fondamentale avere un software antivirus aggiornato e attivare funzionalità di sicurezza avanzate, come il rilevamento delle minacce in tempo reale.

I firewall possono anche bloccare il traffico sospetto e impedire la comunicazione tra il malware e i server di comando e controllo degli attaccanti.

Dal punto di vista comportamentale, l’educazione degli utenti è essenziale. Devono essere istruiti a non aprire allegati o cliccare su link provenienti da fonti non verificate e a segnalare email sospette al team IT.

Le aziende possono anche implementare simulazioni di phishing per testare e migliorare la reattività dei dipendenti alle email di phishing e malware.

Inoltre, l’uso di soluzioni di sandboxing può isolare e analizzare gli allegati sospetti in un ambiente sicuro prima di permetterne l’apertura, riducendo ulteriormente il rischio di infezioni da malware.

3. Phishing tramite URL

Il phishing tramite URL è una tecnica di attacco in cui gli attaccanti inviano email contenenti link a siti web malevoli.

Questi siti sono progettati per imitare quelli legittimi, come portali bancari o di e-commerce, per indurre l’utente a inserire informazioni sensibili, come credenziali di accesso o dettagli della carta di credito.

Una volta ottenute, queste informazioni possono essere utilizzate per frodi finanziarie o furti di identità.

Le email di phishing tramite URL possono sembrare incredibilmente convincenti. Gli attaccanti spesso utilizzano tecniche di ingegneria sociale per creare un senso di urgenza o legittimità.

Ad esempio, possono inviare email che sembrano provenire dalla banca dell’utente, informandolo di attività sospette sul suo conto e invitandolo a cliccare su un link per verificare i dettagli.

Il link porta a una pagina di login falsa che raccoglie le credenziali dell’utente.

Per proteggersi dal phishing tramite URL, le aziende devono implementare diverse misure di sicurezza. L’uso di filtri antiphishing può aiutare a bloccare le email sospette prima che raggiungano gli utenti finali. Questi filtri analizzano le email alla ricerca di segnali di phishing, come link abbreviati, domini sospetti e contenuti che inducono all’azione immediata.

Un’altra misura efficace è l’autenticazione a due fattori (2FA), che aggiunge un ulteriore livello di sicurezza ai processi di login. Anche se un attaccante riesce a ottenere le credenziali di un utente, la 2FA richiede un secondo fattore di autenticazione, come un codice inviato al telefono dell’utente, per completare l’accesso.

L’educazione degli utenti è fondamentale. Devono essere informati sui pericoli del phishing tramite URL e addestrati a verificare l’autenticità dei link prima di cliccarli. Un buon consiglio è passare il mouse sopra il link per vedere l’URL reale o digitare manualmente l’indirizzo web nel browser invece di cliccare sul link.

Inoltre, le aziende possono implementare tecniche di sicurezza avanzate come l’analisi dei link in tempo reale, che verifica la sicurezza dei link al momento del clic, e l’isolamento del browser, che esegue i contenuti web sospetti in un ambiente virtuale sicuro.

4. Estrazione di Dati

L’estrazione di dati, nota anche come data exfiltration, è un tipo di attacco in cui gli attaccanti mirano a rubare informazioni sensibili direttamente dalle email.

Questi dati possono includere numeri di carta di credito, dettagli bancari, informazioni personali e dati aziendali critici. L’estrazione di dati può avvenire attraverso vari metodi, tra cui il malware, il phishing e l’accesso non autorizzato agli account email.

Una tecnica comune di estrazione di dati è l’invio di email che inducono l’utente a fornire informazioni sensibili. Ad esempio, gli attaccanti possono inviare email che sembrano provenire dal reparto IT aziendale, chiedendo agli utenti di aggiornare le loro password o di fornire informazioni personali per verificare la loro identità. Una volta che l’utente risponde con le informazioni richieste, queste vengono inviate agli attaccanti.

Un’altra tecnica è l’uso di malware che intercetta e trasmette dati sensibili.

Il malware può essere programmato per cercare specifiche informazioni nelle email e inviarle a server controllati dagli attaccanti. Questo tipo di malware può essere installato tramite allegati infetti o link malevoli.

Per proteggersi dall’estrazione di dati, le aziende devono implementare misure di sicurezza robuste. Il crittografia dei dati è essenziale per proteggere le informazioni sensibili in transito e a riposo. Le email che contengono informazioni critiche dovrebbero essere crittografate per impedire l’accesso non autorizzato.

L’implementazione di sistemi di prevenzione della perdita di dati (DLP) può aiutare a monitorare e controllare il flusso di informazioni sensibili all’interno e all’esterno dell’organizzazione. Questi sistemi possono rilevare e bloccare tentativi non autorizzati di trasferimento di dati.

L’educazione degli utenti è altrettanto importante. Devono essere consapevoli dei pericoli dell’estrazione di dati e addestrati a riconoscere email sospette. Le politiche aziendali dovrebbero includere linee guida su come gestire le informazioni sensibili e su come rispondere a richieste di dati.

Infine, il monitoraggio continuo dei sistemi di posta elettronica e delle reti aziendali può aiutare a rilevare attività sospette. L’uso di tecnologie di rilevamento delle minacce basate sull’intelligenza artificiale può migliorare la capacità di identificare e rispondere a tentativi di estrazione di dati in tempo reale.

5. Scamming

Lo scamming via email è una pratica fraudolenta che mira a ingannare gli utenti per ottenere denaro o informazioni personali.

Gli attacchi di scamming possono assumere diverse forme, tra cui lotterie false, richieste di aiuto finanziario e opportunità di investimento fraudolente.

Queste email spesso sfruttano le emozioni delle vittime, come la paura, l’avidità o la compassione, per indurle a compiere azioni che altrimenti non farebbero.

Un esempio classico di scamming è l’email della lotteria.

L’utente riceve un’email che lo informa di aver vinto una somma ingente di denaro, ma per ricevere il premio deve fornire informazioni personali o pagare una piccola tassa.

Una volta che l’utente fornisce le informazioni o il denaro richiesto, gli attaccanti scompaiono e la vittima non riceve nulla.

Un altro esempio comune è la truffa del principe nigeriano, in cui l’utente riceve un’email da qualcuno che afferma di essere un membro della famiglia reale nigeriana e chiede assistenza per trasferire una grande somma di denaro fuori dal paese.

In cambio, l’utente riceverà una generosa ricompensa.

Tuttavia, per facilitare il trasferimento, l’utente deve pagare delle spese anticipate. Naturalmente, il denaro del principe non esiste e l’utente perde i soldi pagati.

Per proteggersi dagli scam, gli utenti devono essere scettici riguardo alle email non richieste che promettono guadagni facili o richiedono informazioni personali o finanziarie.

È importante verificare sempre l’autenticità delle email sospette e non fornire mai informazioni sensibili a meno che non si sia sicuri della legittimità del mittente.

Le aziende possono implementare misure di sicurezza come filtri antiscam per bloccare le email fraudolente prima che raggiungano gli utenti finali.

Inoltre, l’educazione e la formazione dei dipendenti sono cruciali per aumentare la consapevolezza sulle truffe via email e su come evitarle.

Le autorità di regolamentazione e le forze dell’ordine hanno anche un ruolo importante nel combattere lo scamming.

Collaborare con queste entità e segnalare le email sospette può aiutare a smantellare le reti di truffatori e prevenire ulteriori vittime.

6. Spear Phishing

Lo spear phishing è una forma avanzata e mirata di phishing che prende di mira individui o organizzazioni specifiche. A differenza del phishing tradizionale, che invia email generiche a un vasto pubblico, lo spear phishing utilizza informazioni personali per creare email altamente personalizzate e convincenti.

Queste email possono sembrare provenire da colleghi, amici o aziende fidate, rendendo difficile per l’utente riconoscere l’inganno.

Gli attaccanti che utilizzano lo spear phishing spesso conducono ricerche approfondite sulle loro vittime per raccogliere informazioni che possono essere utilizzate per personalizzare le email.

Queste informazioni possono essere ottenute attraverso social media, fonti pubbliche o precedenti violazioni di dati. Ad esempio, un attaccante potrebbe sapere che un dipendente ha recentemente partecipato a una conferenza e inviare un’email che sembra provenire dall’organizzatore della conferenza, chiedendo di completare un sondaggio o di scaricare materiale informativo.

Le email di spear phishing possono contenere allegati infetti o link a siti web malevoli. Una volta che l’utente clicca su questi link o apre gli allegati, il malware può essere installato sul suo dispositivo, consentendo agli attaccanti di rubare informazioni sensibili, monitorare le attività o prendere il controllo del sistema.

Per difendersi dagli attacchi di spear phishing, le aziende devono implementare misure di sicurezza avanzate.

L’uso di soluzioni di rilevamento delle minacce basate sull’intelligenza artificiale può aiutare a identificare email sospette analizzando il contenuto, i mittenti e i modelli di comportamento.

Inoltre, l’autenticazione a due fattori (2FA) può aggiungere un ulteriore livello di protezione, rendendo più difficile per gli attaccanti accedere agli account anche se riescono a ottenere le credenziali.

L’educazione e la formazione degli utenti sono fondamentali. I dipendenti devono essere informati sui rischi del spear phishing e addestrati a verificare l’autenticità delle email prima di cliccare su link o aprire allegati. Simulazioni di spear phishing possono essere utilizzate per testare la reattività dei dipendenti e migliorare la loro capacità di riconoscere e segnalare email sospette.

Infine, le politiche aziendali dovrebbero includere linee guida chiare su come gestire le informazioni sensibili e su come rispondere a potenziali attacchi di spear phishing.

La collaborazione tra il reparto IT e i dipendenti è essenziale per mantenere un ambiente di lavoro sicuro e proteggere le informazioni aziendali critiche.

7. Impersonificazione di dominio

L’impersonificazione di dominio è una tecnica di attacco in cui gli attaccanti creano domini che sembrano simili a quelli legittimi per ingannare gli utenti.

Questo tipo di attacco è particolarmente efficace perché sfrutta la fiducia degli utenti nei confronti di domini noti e fidati. Ad esempio, un attaccante potrebbe registrare un dominio come “microsfot.com” invece di “microsoft.com” e inviare email che sembrano provenire da Microsoft.

Queste email di solito contengono richieste di informazioni sensibili, come credenziali di accesso o dettagli finanziari, o includono link a siti web malevoli progettati per rubare informazioni. Gli attaccanti possono anche utilizzare l’impersonificazione di dominio per diffondere malware o per eseguire attacchi di phishing più sofisticati.

Per proteggersi dall’impersonificazione di dominio, le aziende devono implementare diverse misure di sicurezza. Uno dei primi passi è registrare varianti comuni del proprio dominio per impedire agli attaccanti di utilizzarle. Ad esempio, un’azienda con il dominio “example.com” potrebbe registrare anche “examp1e.com” e “exampl3.com”.

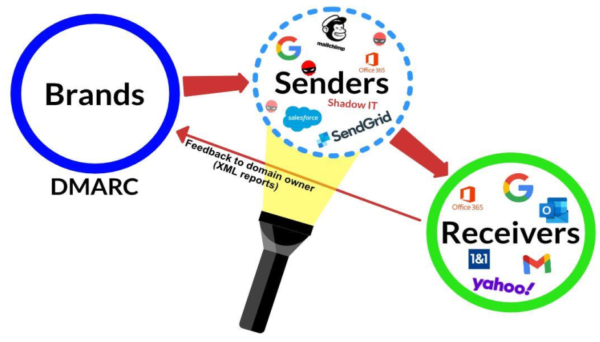

L’uso di protocolli di autenticazione email come SPF (Sender Policy Framework), DKIM (DomainKeys Identified Mail) e DMARC (Domain-based Message Authentication, Reporting & Conformance) può aiutare a verificare l’autenticità delle email e a impedire che email fraudolente raggiungano gli utenti.

Questi protocolli consentono ai server di posta elettronica di verificare che le email provengano da fonti autorizzate e legittime.

L’educazione degli utenti è cruciale per riconoscere i segni di impersonificazione di dominio. Devono essere addestrati a verificare attentamente gli indirizzi email e i domini dei mittenti prima di cliccare su link o fornire informazioni sensibili. L’uso di certificati SSL/TLS per criptare le comunicazioni web può anche aumentare la sicurezza delle interazioni online e ridurre il rischio di phishing.

Le aziende possono anche implementare soluzioni di rilevamento delle minacce basate sull’intelligenza artificiale che monitorano l’attività del dominio e segnalano tentativi di impersonificazione. Queste soluzioni possono analizzare i modelli di traffico email e rilevare anomalie che potrebbero indicare un attacco in corso.

Infine, la collaborazione con le autorità di regolamentazione e le forze dell’ordine può aiutare a identificare e smantellare le reti di attaccanti che utilizzano l’impersonificazione di dominio.

Segnalare i domini sospetti e condividere informazioni sulle minacce può contribuire a proteggere altre aziende e utenti da attacchi simili.

8. Estorsione

L’estorsione via email è una minaccia in cui gli attaccanti minacciano di rivelare informazioni compromettenti o di causare danni se la vittima non paga un riscatto. Questo tipo di attacco sfrutta la paura e la pressione psicologica per costringere le vittime a cedere alle richieste degli attaccanti. Le email di estorsione possono assumere diverse forme, tra cui minacce di rivelare segreti personali, divulgare dati rubati o causare danni finanziari.

Una delle forme più comuni di estorsione via email è il ransomware, in cui gli attaccanti criptano i dati della vittima e chiedono un riscatto per fornire la chiave di decrittazione. Se la vittima non paga, gli attaccanti minacciano di eliminare o divulgare i dati. Il ransomware può essere distribuito tramite allegati infetti, link malevoli o vulnerabilità nei sistemi di rete.

Un altro esempio di estorsione è l’email di “sextortion”, in cui gli attaccanti affermano di avere accesso a registrazioni video compromettenti della vittima e minacciano di divulgarle se non viene pagato un riscatto. Queste email spesso includono dettagli personali ottenuti da precedenti violazioni di dati per rendere la minaccia più credibile.

Per proteggersi dall’estorsione via email, le aziende e gli utenti devono implementare diverse misure di sicurezza. La crittografia dei dati è essenziale per proteggere le informazioni sensibili e impedire l’accesso non autorizzato. Le aziende devono anche eseguire backup regolari dei dati e conservarli in luoghi sicuri per garantire che possano essere ripristinati in caso di attacco ransomware.

L’uso di soluzioni di sicurezza avanzate, come software antivirus, firewall e sistemi di rilevamento delle intrusioni, può aiutare a prevenire l’infezione da ransomware e altre forme di malware.

L’autenticazione a due fattori (2FA) e l’uso di password complesse possono ridurre il rischio di compromissione degli account.

L’educazione degli utenti è fondamentale per riconoscere e segnalare email di estorsione. Devono essere informati sui rischi e addestrati a non cedere alle richieste degli attaccanti. Le aziende possono implementare politiche di risposta agli incidenti che includono procedure per gestire le minacce di estorsione e collaborare con le forze dell’ordine.

Infine, la collaborazione internazionale tra autorità di regolamentazione, forze dell’ordine e aziende di sicurezza informatica è essenziale per combattere l’estorsione via email.

Condividere informazioni sulle minacce e cooperare nelle indagini può aiutare a smantellare le reti di attaccanti e prevenire ulteriori attacchi.

9. Impersonificazione di Marchi

L‘impersonificazione dei marchi è una tecnica di attacco in cui gli attaccanti imitano comunicazioni ufficiali di marchi noti per ingannare gli utenti.

Questo tipo di attacco è particolarmente efficace perché sfrutta la fiducia degli utenti nei confronti di aziende con cui hanno familiarità.

Gli attaccanti possono inviare email che sembrano provenire da banche, servizi di pagamento online, fornitori di servizi o altre aziende riconosciute, inducendo gli utenti a fornire informazioni sensibili o a compiere azioni specifiche.

Un esempio comune di impersonificazione dei marchi è l’email di phishing che sembra provenire da una banca. L’email può informare l’utente di attività sospette sul suo conto e chiedergli di cliccare su un link per verificare i dettagli. Il link porta a una pagina di login falsa che imita il sito web della banca, dove l’utente inserisce le sue credenziali, che vengono poi rubate dagli attaccanti.

Per proteggersi dall’impersonificazione dei marchi, le aziende devono implementare diverse misure di sicurezza. L’uso di protocolli di autenticazione email come SPF, DKIM e DMARC può aiutare a verificare l’autenticità delle email e impedire che email fraudolente raggiungano gli utenti. Questi protocolli consentono ai server di posta elettronica di controllare che le email provengano da fonti autorizzate e legittime.

L’educazione degli utenti è cruciale per riconoscere le email di impersonificazione dei marchi. Devono essere addestrati a verificare attentamente gli indirizzi email dei mittenti e a controllare i link prima di cliccarli. Gli utenti dovrebbero essere incoraggiati a visitare direttamente il sito web dell’azienda digitandone l’indirizzo nel browser, invece di cliccare su link nelle email.

Le aziende possono anche utilizzare soluzioni di rilevamento delle minacce basate sull’intelligenza artificiale per monitorare il traffico email e rilevare anomalie che potrebbero indicare tentativi di impersonificazione.

Queste soluzioni possono analizzare i modelli di traffico email e segnalare email sospette.

Inoltre, le aziende dovrebbero informare i clienti sulle pratiche di comunicazione ufficiali, spiegando quali tipi di email inviano e quali informazioni non chiederanno mai via email. Fornire ai clienti un modo semplice per verificare l’autenticità delle comunicazioni, come un numero di telefono dedicato o un modulo di contatto sul sito web, può aumentare la fiducia e ridurre il rischio di successo degli attacchi.

La collaborazione tra aziende, autorità di regolamentazione e forze dell’ordine è essenziale per combattere l’impersonificazione di marchi.

Condividere informazioni sulle minacce e cooperare nelle indagini può aiutare a identificare e smantellare le reti di attaccanti, proteggendo sia le aziende che i loro clienti.

10. Compromissione di Email Aziendali (BEC)

La compromissione di email aziendali (Business Email Compromise, BEC) è un tipo di attacco in cui gli attaccanti mirano a compromettere gli account email aziendali per frodare l’azienda o i suoi partner.

Questi attacchi possono avere gravi conseguenze finanziarie e compromettere la reputazione dell’azienda.

Gli attaccanti spesso utilizzano tecniche di ingegneria sociale per ingannare i dipendenti e ottenere accesso agli account email aziendali.

Una volta ottenuto l’accesso a un account email aziendale, gli attaccanti possono utilizzarlo per inviare email fraudolente a partner commerciali, clienti o altri dipendenti.

Queste email possono includere richieste di trasferimenti di denaro, modifiche ai dettagli di pagamento o altre azioni che comportano perdite finanziarie per l’azienda.

Gli attacchi BEC possono anche essere utilizzati per rubare informazioni sensibili o per diffondere malware all’interno dell’organizzazione.

Per proteggersi dagli attacchi BEC, le aziende devono implementare misure di sicurezza avanzate.

L‘autenticazione a due fattori (2FA) è essenziale per aggiungere un ulteriore livello di protezione agli account email.

Anche se gli attaccanti riescono a ottenere le credenziali di un utente, la 2FA richiede un secondo fattore di autenticazione, come un codice inviato al telefono dell’utente, per completare l’accesso.

L’uso di protocolli di autenticazione email come SPF, DKIM e DMARC può aiutare a verificare l’autenticità delle email e a impedire che email fraudolente raggiungano gli utenti.

Questi protocolli consentono ai server di posta elettronica di controllare che le email provengano da fonti autorizzate e legittime.

Le aziende devono anche implementare politiche di sicurezza che richiedano la verifica di richieste finanziarie sospette.

Ad esempio, se un dipendente riceve un’email che richiede un trasferimento di denaro urgente, dovrebbe essere obbligato a verificare la richiesta tramite un canale di comunicazione diverso, come una telefonata o una videoconferenza.

L’educazione e la formazione degli utenti sono fondamentali per riconoscere e rispondere agli attacchi BEC. I dipendenti devono essere addestrati a identificare segnali di allarme, come richieste urgenti di denaro o modifiche non richieste ai dettagli di pagamento.

Simulazioni di attacchi BEC possono essere utilizzate per testare la reattività dei dipendenti e migliorare la loro capacità di riconoscere email sospette.

Infine, la collaborazione con le autorità di regolamentazione e le forze dell’ordine è essenziale per combattere gli attacchi BEC.

Segnalare le email sospette e condividere informazioni sulle minacce può aiutare a identificare e smantellare le reti di attaccanti, proteggendo sia le aziende che i loro partner commerciali.

11. Hijacking di Conversazioni

L’hijacking di conversazioni è una tecnica di attacco in cui gli attaccanti inseriscono messaggi fraudolenti in conversazioni email legittime, impersonando una delle parti coinvolte. Questo tipo di attacco è particolarmente insidioso perché sfrutta la fiducia tra i corrispondenti e può essere difficile da rilevare. Gli attaccanti possono ottenere accesso a una conversazione email attraverso la compromissione di un account o l’intercettazione delle comunicazioni.

Una volta che gli attaccanti hanno accesso a una conversazione email, possono inserire messaggi che sembrano provenire da uno dei partecipanti legittimi. Questi messaggi possono contenere richieste di informazioni sensibili, link a siti web malevoli o allegati infetti. Poiché i messaggi sono inseriti in una conversazione esistente, è più probabile che i destinatari li considerino autentici e agiscano di conseguenza.

Per proteggersi dagli attacchi di hijacking di conversazioni, le aziende devono implementare misure di sicurezza avanzate. L’autenticazione a due fattori (2FA) può aggiungere un ulteriore livello di protezione agli account email, rendendo più difficile per gli attaccanti ottenere accesso non autorizzato. L’uso di protocolli di autenticazione email come SPF, DKIM e DMARC può aiutare a verificare l’autenticità delle email e a impedire che email fraudolente raggiungano gli utenti.

L’educazione degli utenti è cruciale per riconoscere i segni di hijacking di conversazioni. Devono essere addestrati a verificare attentamente i mittenti e i contenuti delle email, specialmente quando vengono richieste informazioni sensibili o vengono inviati link e allegati. Le politiche aziendali dovrebbero includere linee guida su come gestire le informazioni sensibili e su come rispondere a potenziali attacchi.

Le aziende possono anche implementare soluzioni di rilevamento delle minacce basate sull’intelligenza artificiale che monitorano le conversazioni email e segnalano anomalie che potrebbero indicare un attacco in corso. Queste soluzioni possono analizzare i modelli di traffico email e rilevare messaggi sospetti.

Infine, la collaborazione con le autorità di regolamentazione e le forze dell’ordine è essenziale per combattere gli attacchi di hijacking di conversazioni. Segnalare le email sospette e condividere informazioni sulle minacce può aiutare a identificare e smantellare le reti di attaccanti, proteggendo sia le aziende che i loro partner commerciali.

12. Phishing Laterale

Il phishing laterale è un tipo avanzato di phishing che sfrutta account email compromessi per inviare email di phishing ad altri all’interno della stessa organizzazione o rete. Questo tipo di attacco è particolarmente pericoloso perché le email sembrano provenire da colleghi fidati o da altri utenti all’interno dell’organizzazione, aumentando la probabilità che i destinatari clicchino su link malevoli o forniscano informazioni sensibili.

Una volta che un attaccante compromette un account email all’interno di un’organizzazione, può utilizzare l’accesso per inviare email di phishing a altri dipendenti. Queste email possono contenere link a siti web malevoli, allegati infetti o richieste di informazioni sensibili. Poiché le email provengono da account legittimi, è più probabile che i destinatari le considerino autentiche e agiscano di conseguenza.

Per proteggersi dagli attacchi di phishing laterale, le aziende devono implementare misure di sicurezza avanzate. L’autenticazione a due fattori (2FA) è essenziale per aggiungere un ulteriore livello di protezione agli account email. Anche se gli attaccanti riescono a ottenere le credenziali di un utente, la 2FA richiede un secondo fattore di autenticazione, come un codice inviato al telefono dell’utente, per completare l’accesso.

L’uso di protocolli di autenticazione email come SPF, DKIM e DMARC può aiutare a verificare l’autenticità delle email e a impedire che email fraudolente raggiungano gli utenti. Questi protocolli consentono ai server di posta elettronica di controllare che le email provengano da fonti autorizzate e legittime.

Le aziende devono anche implementare politiche di sicurezza che richiedano la verifica di richieste sospette di informazioni sensibili o trasferimenti di denaro. Ad esempio, se un dipendente riceve un’email che richiede un trasferimento di denaro urgente, dovrebbe essere obbligato a verificare la richiesta tramite un canale di comunicazione diverso, come una telefonata o una videoconferenza.

L’educazione e la formazione degli utenti sono fondamentali per riconoscere e rispondere agli attacchi di phishing laterale. I dipendenti devono essere addestrati a identificare segnali di allarme, come richieste urgenti di denaro o modifiche non richieste ai dettagli di pagamento. Simulazioni di attacchi di phishing possono essere utilizzate per testare la reattività dei dipendenti e migliorare la loro capacità di riconoscere email sospette.

Infine, la collaborazione con le autorità di regolamentazione e le forze dell’ordine è essenziale per combattere gli attacchi di phishing laterale. Segnalare le email sospette e condividere informazioni sulle minacce può aiutare a identificare e smantellare le reti di attaccanti, proteggendo sia le aziende che i loro partner commerciali.

13. Acquisizione di Account

L’acquisizione di account è l’attacco più complesso e devastante in cui gli attaccanti prendono il controllo completo di un account email.

Una volta ottenuto l’accesso, gli attaccanti possono utilizzare l’account per inviare email fraudolente, accedere a informazioni sensibili e compiere altre azioni dannose.

Questo tipo di attacco è particolarmente pericoloso perché consente agli attaccanti di operare come se fossero il legittimo proprietario dell’account, rendendo difficile per le vittime e per le misure di sicurezza rilevare l’attività sospetta.

Gli attaccanti possono ottenere accesso a un account email attraverso diverse tecniche, tra cui il phishing, il malware e la forza bruta. Una volta compromesso un account, possono cambiarne le credenziali di accesso per impedire al legittimo proprietario di riprendere il controllo.

Gli attaccanti possono quindi utilizzare l’account per inviare email di phishing, distribuire malware, rubare informazioni sensibili o orchestrare attacchi di compromissione di email aziendali (BEC).

Per proteggersi dall’acquisizione di account, le aziende devono implementare misure di sicurezza avanzate.

L’autenticazione a due fattori (2FA) è essenziale per aggiungere un ulteriore livello di protezione agli account email.

Anche se gli attaccanti riescono a ottenere le credenziali di un utente, la 2FA richiede un secondo fattore di autenticazione, come un codice inviato al telefono dell’utente, per completare l’accesso.

L’uso di protocolli di autenticazione email come SPF, DKIM e DMARC può aiutare a verificare l’autenticità delle email e a impedire che email fraudolente raggiungano gli utenti.

Questi protocolli consentono ai server di posta elettronica di controllare che le email provengano da fonti autorizzate e legittime.

Le aziende devono anche implementare politiche di sicurezza che richiedano la verifica di richieste sospette di informazioni sensibili o trasferimenti di denaro.

Ad esempio, se un dipendente riceve un’email che richiede un trasferimento di denaro urgente, dovrebbe essere obbligato a verificare la richiesta tramite un canale di comunicazione diverso, come una telefonata o una videoconferenza.

L’educazione e la formazione degli utenti sono fondamentali per riconoscere e rispondere agli attacchi di acquisizione di account.

I dipendenti devono essere addestrati a identificare segnali di allarme, come richieste urgenti di denaro o modifiche non richieste ai dettagli di pagamento. Simulazioni di attacchi di phishing possono essere utilizzate per testare la reattività dei dipendenti e migliorare la loro capacità di riconoscere email sospette.

Infine, la collaborazione con le autorità di regolamentazione e le forze dell’ordine è essenziale per combattere gli attacchi di acquisizione di account.

Segnalare le email sospette e condividere informazioni sulle minacce può aiutare a identificare e smantellare le reti di attaccanti, proteggendo sia le aziende che i loro partner commerciali.